WHCTF2016 Writeup

这次比赛抽空做了四道题,Crypto一道,Reverse一道,Web两道。

李二狗的梦中情人

类型:Crypto

附件下载后是一张艾玛沃特森的图片,用winhex查看,发现最后有个网址

|

|

贴到浏览器下载,是另一张看起来一样的艾玛的图片,直觉两张图片做处理应该会有些东西出现,于是用stegsolve将两张图片combine之后,发现sub操作会有一个二维码出现。

但是这个二维码是反色的,扔到paint,然后选择反色,再扔进二维码读取器,就得到flag

flag:whctf{hel10 ber7@hust_is}

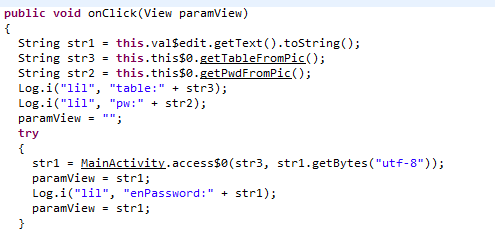

坐标定位

类型:Reverse

这道题就是之前ali移动安全挑战赛的翻版,只是flag变了而已

看反编译之后的代码可以看到,pw就是我们要破解的密码,而enPassword是我们输入的密码,两者相同就算破解成功,而两者都通过logcat输出来可以看到了,对照table表,可以很容易得出flag

flag:whctf{30-30-55-114-25-6}

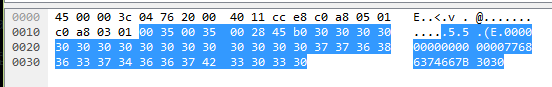

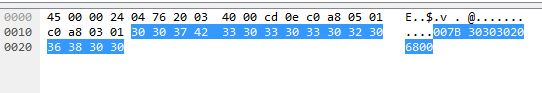

beat it

类型:Web

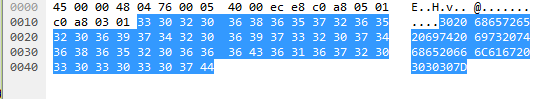

下载是一个pcap文件,用wireshark打开,只有三个包,看data部分

可以看到77 68 63 74 66 刚好就是whctf的16进制ascii码, 于是后面也就是这样解出来了

flag:whctf{000 here it is the flag 000}

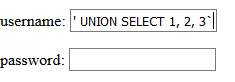

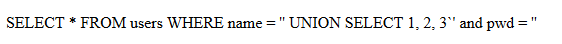

忘了账户和密码

类型:Web

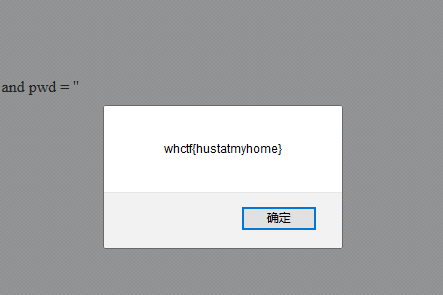

http://drops.wooyun.org/tips/123 这篇文章里提到的方法

flag:whctf{hustatmyhome}