广东省强网杯网络安全资格赛writeup

前言

昨天比赛结束,趁热打铁,写一下writeup,第一次两天都专心比赛,团队的力量很强大,哈哈。

这个省的强网杯是第一届,感觉出的crypto,misc题还挺多的,而pwn和re的题居然没有队解出来。

writeup

0x00 来看一下flag格式

这题告诉我们flag的格式,直接粘贴复制就好了

0x01 致敬经典

题目:

lrua{1uy3yj9l-yw9u-48j2-uuj8-36h03706y7u7}

题目的图片扔去百度识图发现是凯撒大帝,so..可能跟凯撒密码有关,做下去发现算是凯撒密码的变种。映射关系是,按字母表顺序,奇数位的字母循环右移6位,偶数位的字母循环左移6位,所以l->f,r->l,u->a,a->g,符合,所以最后得到flag。

flag{1ae3ed9f-ec9a-48d2-aad8-36b03706e7a7}

0x02 回旋13踢

题目:

看我回旋13踢synt{5pq1004q-86n5-46q8-o720-oro5on0417r1}

一看回旋13踢,很自然想到rot13,扔去http://www.xarg.org/tools/caesar-cipher/ 就解出来了。

flag{5cd1004d-86a5-46d8-b720-beb5ba0417e1}

0x03 正确的密码

题目:

小明了是一个网站管理员,网站数据库被黑客篡改了,现在的密码变成了4e8f794089bl6b4ef55cd0399dca1433c,请帮小明找回原密码

33位,多了一位。之前见过类似的题,以前傻傻的把所有的字符都遍历踢掉一遍,然后得到答案,但其实认真看这个字符串就会发现有不应该出现的字符——l(字母只会出现a-f),所以把l去掉之后,md5解密得到flag

flag{huang}

0x04 常用的管理员密码

题目:

不知道你知道常用的管理员密码是什么么?

明显admin

flag{admin}

0x05 万国码

题目:

某天小明给了你一段代码让你破解,并且告诉这是万国码,你能帮他破解吗\u0066\u006c\u0061\u0067\u007b\u0032\u0035\u0033\u0039\u0061\u0034\u0036\u0036\u002d\u0030\u0062\u0064\u0031\u002d\u0034\u0062\u0061\u0036\u002d\u0038\u0066\u0032\u0031\u002d\u0063\u0039\u0065\u0035\u0030\u0038\u0063\u0063\u0062\u0061\u0064\u0039\u007d

上面的字符串是Unicode编码,贴到浏览器的控制台,alert一下可以看到flag

flag{2539a466-0bd1-4ba6-8f21-c9e508ccbad9}

0x06 小心猪圈

题目:

|

|

被这道题卡了挺久..主要是被猪圈密码定住了思维,开始的想法是猪圈密码是图案,那么怎么靠字母和数字生成一张图片呢,虽然之前有用过浏览器打开data:image/jpg;base64,..这种方法,但解到某步之后在这里不适用,解出来是乱码,而且长度太短了。全靠团队大神,哈哈。

这个网站的解码挺全的http://emn178.github.io/online-tools/index.html

1.base64

|

|

2.16进制ascii码->字符

|

|

3.base32

|

|

4.base64

|

|

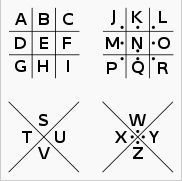

5.利用猪圈密码

o->f, c->l, j->a, p->g

剩下的就很好解啦。

flag{vbriasdf-fcca-edcs-aftr-xdfceiefxzdw}

0x07 奇怪的数据库

放进winhex可以看到一句话。其实百度这个乱码可以看到是类似于<% excute request(“”)%>的一句话,重点就是引号里面的内容

flag{opxcd}

0x08 眼前

题目:

flag就在眼前

flag确实在眼前,将文件拖入ida,搜索字符串,可以看到flag(这题坑爹在于一开始有问题,怎么提交都说不对,后来刚好公告说题目已经修补了,于是立刻去提交,拿了一血,哈哈)

flag{474d7400e14fcbed5a05f055e105b4a}

0x09 找彩蛋

题目:

老王开发了一套后台系统,藏着一个404跳转后的彩蛋,你能帮我找到这个彩蛋么。

先看源代码,发现有GET Submit传参就输出flag,所以开burpsuite抓包,访问那个管理系统传入?Submit=1,然后看响应正文 得到flag

flag{a1941b114e5f522e215dd71d7f6b8d57}

0x0A 又一个后台

题目:

脑残程序员?

扫了一下网站目录,发现有robots.txt,里面写着strcmp,联想到php部分版本的strcmp 特性,于是上网搜索PHP strcmp漏洞,接着传入构造的数组参数?pass[]=1,得到后台地址。发现有sql注入,用sqlmap注入,得到flag

flag{42174fe7-259b-4d49-b421-e8ca1ccfe020}

0x0B 大黑阔

题目:

大黑阔们到底在聊什么

附件是pcap文件,扔进去wireshark分析,由于想分析对话,所以关键看http包,按包长度排序,找出比较大的包可能存在对话,整理了对话之后看到有“how about wangsicong 100?”,最后还有一个很大的数据包,是一张图片,中国地图。根据对话的提示,”his family has alot of building..you know..”,”what is 100?”,接着百度了一下“万达 100”,看到第一条是万达100店开业的新闻,于是联想到中国地图,看到第一百家万达是在昆明开业的,于是去地图的昆明看看,果然发现有东西,白色的flag,和底色很像,拿去ps工具处理一下,得到flag

flag{@G00d_L4ck_H3r3@}

0x0C 单身狗

题目:

单身狗的二维码你能懂

扔进网上的草料二维码扫描器,flag就出来了(刚好队里有小伙伴吃完饭看到这道题,拿了一血,哈哈)

flag{QR_C0d3_I5_Fin3?}

0x0D 女神在哪儿

题目:

关键问题:女神在哪?附件是我与女神聊天的记录,帮我分析一下女神位置呗。提示:flag是flag{女神所处酒店名称}

没想到这是整个比赛最高分的题目。这题给了一些聊天记录,然后我们队把温州距离海十几公里左右的地图和街景都扫了一遍..最后还是靠其中一张手机截图里的wifi密码猜出女神住的酒店。

qthjfsbg,bg可以容易宾馆 石雕猜测出是宾馆,接着我们有在“女神朋友圈发的图片”那里隐约看到“石雕”关键字,于是我们去百度搜索关键字“宾馆 石雕 浙江”,看到了青田,刚好和qt对应上,所以就去去哪儿网搜索一下,根据拼音首字母,猜测是“青田皇家风尚宾馆”,提交flag成功。

flag{青田皇家风尚宾馆}

0x0E 小苹果

题目:

仔细听,听到就给你

工具的世界。刚好找到了一个音频分析的软件,SlientEye ,扔进去,解码,flag直接就出来了

flag{b1a63978-cd55-4ebf-a316-5f3a96fc466b}

0x0F 爆破

题目:

工兵手准备,ready go!!!

本来正常拿去爆破,破了好久都没出来,后来找到有一种选择明文攻击的爆破方法(http://blog.csdn.net/jiangwlee/article/details/6911087 )。打开压缩包可以见到一个压缩包和txt,打开压缩包又见另一压缩包,里面有前一个readme.txt 和 flag 但是加密了,猜测两个readme.txt是有关联的,发现有利器pkcrack。尝试用pkcrack跑明文爆破 得压缩包密码,解压得到flag。

flag{7ip_fi13_S0m3tim3s_s0_3a5y@}