2017的实习生春招投了几家公司,把面试的经过记录一下吧。

移动安天

3月初就投了简历到招聘邮箱(campus@antiy.cn),结果一直没回复。后来有听一些面试安天的小伙伴说,在实习僧上投的简历或者直接找那边的负责人,后来都有面试。可能是我的简历直接挂了。

阿里(offer)

也是3月初,在AFSRC的帽子群看到自来发的内推实习生的消息,于是就发简历过去了,3.7晚投的简历,没想到很快就有了回复。接着3.9在系统上填资料,第二天就收到了一面的电话。(当时真没想到阿里的面试战线拉得那么长…)

一面(3.10, 电面,1h24min)

算是实习季的第一通面试电话,刚接到的时候很紧张,幸好面试官听起来还是挺nice的。开头就说了今天的面试按照简历上写的东西顺序来了解了解(后来才知道这大概是简历评估面),先是说了自己去年暑假实习做的东西,问了做什么工作(我做的是Android应用的安全检测)、最后发现了什么漏洞等等,接着开始聊做过的项目,先是介绍项目是干嘛的、自己做了什么、怎么做、有什么成果,基本都是按照这个模板来介绍。当时写简历的时候把最有把握的一个项目放在了第一个,于是第一个项目也是聊得最久的,中途面试官也会插播问一些问题,这就考验了自己对简历项目的熟悉度。到后面,时间不太够,因为也是时候吃午饭了,所以感觉面试官问题不多,基本都是自己在说,论文和竞赛都一笔带过了。

总结:由于是第一面,实际上自己对简历的内容还没有准备好(没想到一面那么快就来了),所以回答的时候有一些点回答得比较含糊,幸好面试官不是很介意,事实上聊得还算比较愉快的,毕竟第一次面试那么久,后面嗓子都干了。所以在投简历之前还是要对自己的简历内容要有比较充分的把握和了解,因为你不知道明天和面试电话哪个会先来 - -||

二面(3.13, 46min)

一面完之后的第二天是周六,早上在宿舍整理内务的时候,快到中午的时候收到了昨天的面试电话,当时一惊,因为自己完全没预料到那么快会有二面电话。结果是跟我预约面试时间的,于是约了下周一。有了一面的经验,周末两天都在准备面试的内容。3.13电话如期而至,不过这次面试没有上次那么轻松。面试官问了挺多问题,基本上没有问简历的东西,大多是跟业务相关以及跟问题的延伸和扩展,考验平时是否有思考的习惯以及面试者的思路。而其中有两个问题我都没有理解面试官想问的是什么,只能请面试官再问一遍..印象比较深刻的是面试官一上来就说“我看过你的博客(简历上有留博客地址),那篇思维导图的..(中间省略),为什么漏洞要这么分类,你怎么能确保这样分类的漏洞可以覆盖所有的问题?”(大概是这样一个意思,具体问法不记得了)。接着问了漏洞挖掘、安全测试自己怎么做的;是否了解系统层面的安全问题;给定一个业务场景,讲讲里面包含的安全问题(AR抢红包),这个问题和面试官讨论得比较久,适当的时侯面试官会有些引导,不过感觉自己还是回答得不太好。

总结:二面的时候感觉自己回答得一般,面试官可能会偏业务安全那块多些,和面试官的交流也意识到自己的不足。

hr面(4.19, 20min)

由于前两面紧凑的面试,让我对阿里的面试产生了期待,事实上发现这种期待才是最磨人的。二面过后一个月还是没消息,官网上的进度还是“面试中”,心里实际上觉得自己应该是已经挂了,但官网上的状态又给了自己一些希望。4.18的时候下午去打球,错过了一个阿里的电话,内心是崩溃的..结果吃完晚饭发现又错过了一个阿里电话(嗯,欲哭无泪,手机问题没响铃)。幸好第二天中午终于接到了,是hr的电话,约了当天晚上。当时心里想,时隔那么久,而且第三面就接到了hr面的电话,不知道是什么情况。晚上去打球,hr来电话,激动地跑去比较安静的地方,结果因为自己跑太猛,接电话的时候一直在喘气= =。hr跟我说的时候才发现自己从蚂蚁被调到菜鸟去了,hr跟我解释了一下为什么会发生这样的变动,接着就开始正式的hr面。自我介绍、职业规划、最有成就感的事、最挫败的事等等。后面两个问题实际上被问的时候有点懵逼,到了这个4月下旬其实基本没什么面试了,加上自己没有考虑到会问这个,于是停了挺久思考的,中途hr还问了我一声还在吗(尴尬),最后我居然傻傻的回答了最有成就感和最挫败的是同一件事,解释了一下..但感觉糟透了,快结束的时候,hr问我有什么问题,于是我问了关于菜鸟的问题,hr小姐姐在回答的时候还不知道什么原因电话挂了..幸好后来hr还是打回来继续说了。

到了周五统一发offer的时候,虽然hr面感觉一般,但心里还是有些底的。果然,晚上十点半的时候状态变成待跟进offer了,开心~

腾讯

内推一面(3.20,电面)

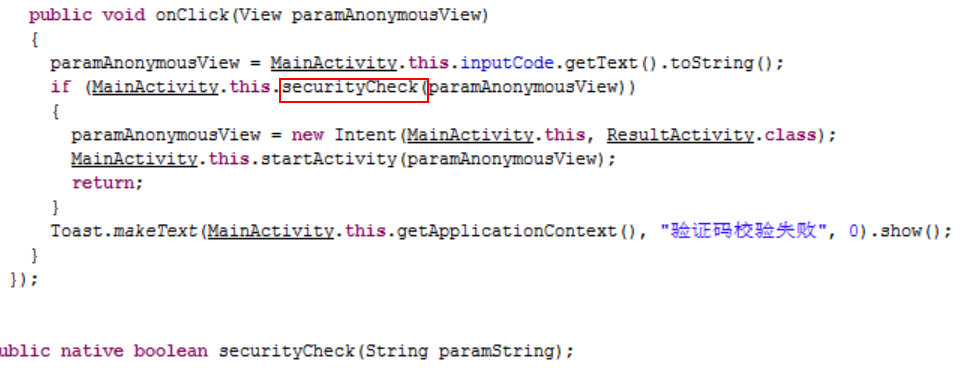

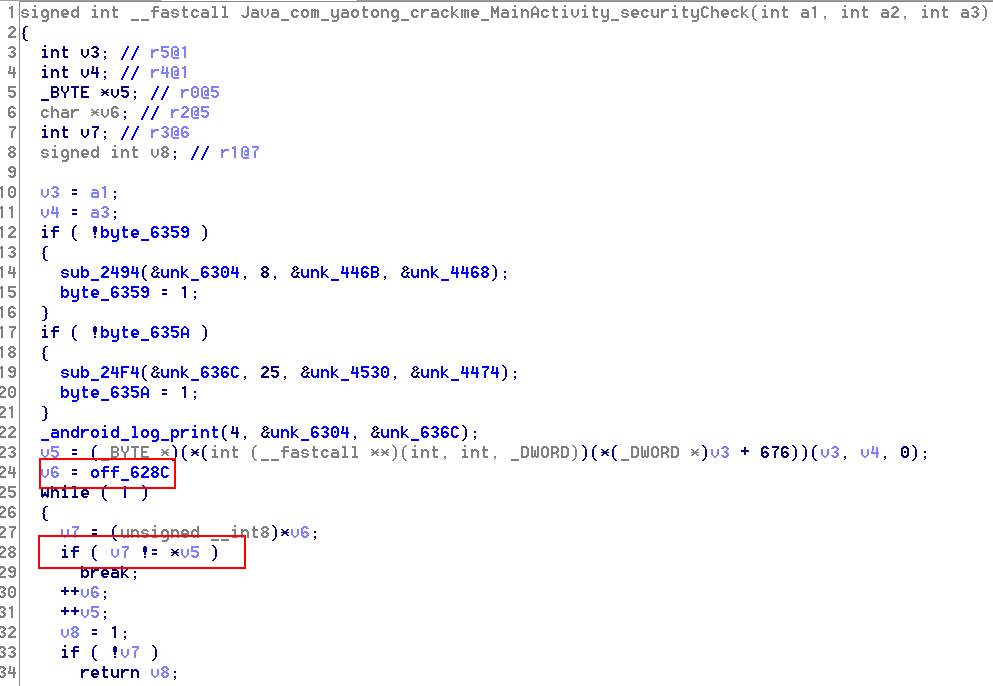

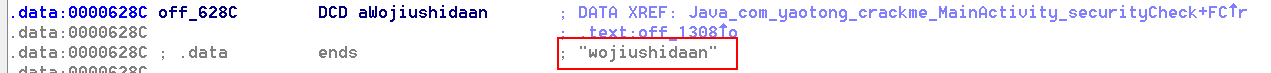

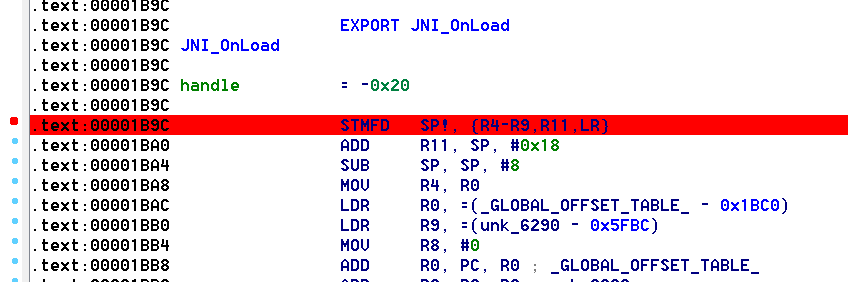

感觉是简历评估面,问了一些简历上的实习经历和项目经历,可以感觉到面试官是懂行的,问的问题也比较深入,有问到应用漏洞挖掘、自动化扫描的问题。

晚上师兄就告诉我挂了,自己反省了一下,有挺多东西面试的时候没有展现出来,还有挺多东西要学习。面试官给的建议是可以继续扩展知识面,挖一些有价值的漏洞。

初试(4.11,现场面)

清明在家做的笔试,笔试完没抱太大希望,因为笔试考察的范围很广,安全很多方向都考了。

后来接到通知,现场面试,想着也是个机会,就去试一试了。

初试的时候面试官也没让我自我介绍,盯着我的简历似乎不知道应该从何问起,跟我解释了一下他们是windows游戏反外挂团队的,我当时万脸懵逼,简历上的都是Android安全相关的,怎么会跟windows扯上关系..面试官先是问了我,你觉得自己笔试得怎样,我回答一般般,他说确实不太好,不过这份考卷也考的比较广。接着问了我的基本情况,后来说搞他们那一块的现在人比较少,所以不得不考虑其他方向的人,从面试过程来看,我的学习能力还可以,但是要综合考虑其他面试者的情况,今晚才有答复,于是我就默默回去等消息了。

晚上,收到了复试的消息,但我也不知道自己能准备什么,于是平常心对待。

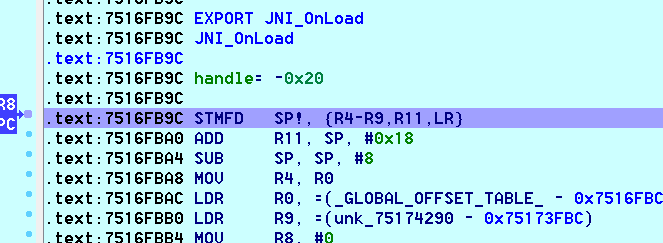

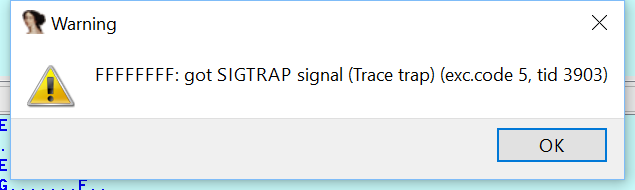

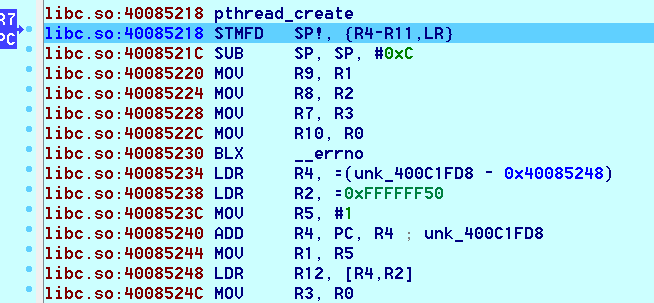

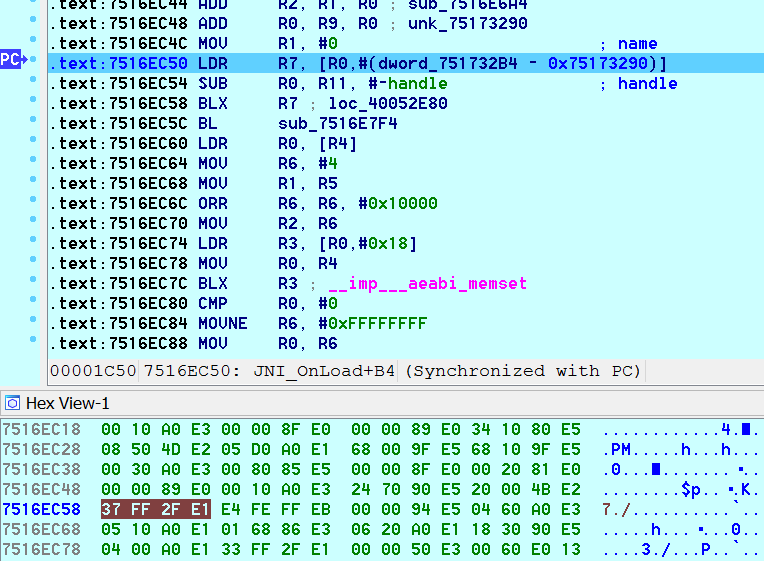

复试(4.13)

复试的面试官看上去有些资深,但我说的话他都很认真地在听。问了一些底层、加固脱壳的问题,以及我项目的细节、实验室的情况,可以看得出面试官在从多方面考察我,评估是否适合他们的岗位,后面面试官也有说到,他主要考察面试者的思路。最后出了一道编程题,跪了。腾讯面试就这样结束了。

网易(offer)

网易笔试没报多大希望,因为有三道编程题,实习季的时候就没有准备过数据结构、coding方面的东西,大概也就过了半道编程题吧。结果清明前顺手查结果,居然有面试机会,哈哈。不过面试要去杭州现场面试,考虑了很久,决定还是去吧,于是买了机票、订酒店、查路线..假装自己去杭州旅游。

现场面试(4.6):

只身来到杭州,早上11点的面试,比预定时间来早了一个钟。去前台签到,扫了一下周围,网易的办公环境还是不错的。找了个地方坐下等,十分钟左右就叫号了。

一面

具体忘了面试官问什么了,主要是了解我的基本情况,简历问,对Android安全掌握到什么程度。一面完之后,让我回去等待。结果没5分钟,又叫号了。

二面

二面问了加固脱壳的问题比较多。比如,常见的反调试有哪些手段;加固脱壳的原理;dex2jar这些反编译工具有什么Bug..还有其他也是问了自己挖的漏洞,讲讲自己印象最深的一个漏洞。最后面试官让我提问。当时脑子不知道怎么了,我居然问了,你觉得网易的饭堂怎么样?面试官也一本正经地回答我这个问题,嗯。

又回去等消息,过了十几分钟,跑去前台问结果,说有hr面,不过要等到下午,待会会被领去吃饭的。抱着一丝希望,去吃猪厂的饭堂,人好多,饭菜还可以啦。

hr面

等到两点多,hr面终于来了。hr小姐姐好nice,问了有没有男朋友、工作地点、工作选择、职业规划、最近看的一本书等等。愉快地结束了网易的面试之后,本来打算去西湖看看,结果居然开始下大雨T T。于是去附近吃了一碗鳗鱼饭,心满意足地回酒店去了。第二天5点多起床,然后打飞的回我大广州咯。

360

投360安全岗都要参加一个安全星的计划,实际上就是在i春秋学习一些课程,然后参加笔试,通过之后才能面试。因为i春秋上的学习进度据闻也是参与考核的,所以在这个安全星计划上花的时间也是蛮多的,但是他的判定课程进度的方式有点反人类..不能跳,必须进度条全部跑完才算,但是正常看课程多少都会跳着看,比如说有些地方没听清然后回看,结果到最后我没有一门课是听完的,总是缺百分之几。笔试时间原本限定2个小时,但实际只有20道选择题,十几分钟就做完了。做完可以看到笔试排名,当时看到排名是第二的时候,想着还有戏,结果最后连面试机会都没有,泪。